Claro - Suplantación con malware

CMV24-00459Desde el CSIRT de Gobierno alertamos del descubrimiento de una nueva campaña de difusión de malware a través de email (malspam).

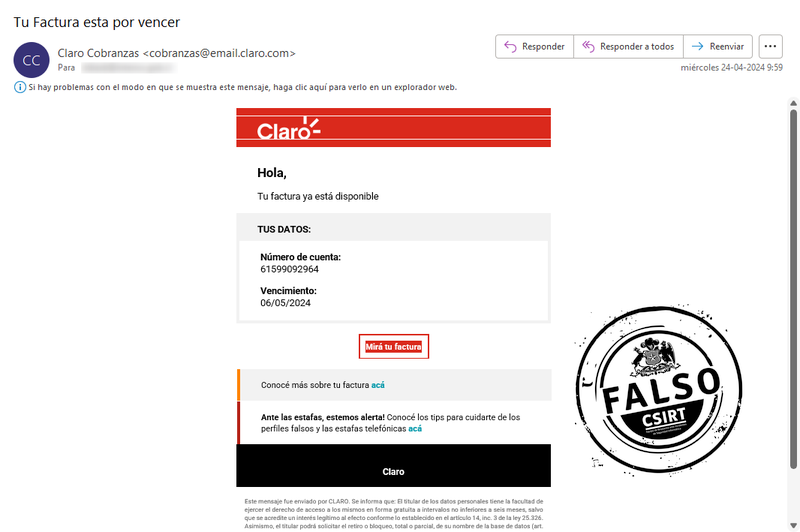

Esta campaña suplanta a Claro, alertando de un falso retraso en pagos. De interactuar con el archivo enlazado en el email, la víctima se encuentra con un programa malicioso conocido como Grandoreiro.

Grandoreiro es un troyano bancario dirigido a los países de Latinoamérica, usado como puerta trasera para permitir al atacante acceder a los dispositivos de la víctima y así robar su información personal y bancaria.

Este malware posee una técnica de CAPTCHA, en particular, requiere la realización manual de la prueba de desafío-respuesta para ejecutar el malware en la maquina comprometida. El implante no se ejecuta al menos que la víctima resuelva este CAPTCHA.

Indicadores de Compromiso

| Tipo | Valor | Comentario |

|---|---|---|

| IPv4 | 198. 244. 232. 236 | IP SMTP |

| IPv4 | 198. 244. 232. 255 | IP SMTP |

| IPv4 | 208. 95. 112. 1 | Whois |

| SHA256 | 4c03891763e6c40c8610017c97a2611d8a4178803eee14b2fc7749819020168b | RVUF_ID_FAC#JELYOGQBCUHV.zip |

| IPv4 | 51. 38. 64. 91 | IP SMTP |

| IP:Puerto | 54. 207. 63. 172: 9416 | Comando y control |

| IPv4 | 54. 37. 17. 140 | IP SMTP |

| IPv4 | 54. 37. 18. 121 | IP SMTP |

| IPv4 | 54. 37. 18. 3 | IP SMTP |

| SHA256 | f05ca75ef01264185e8669b7818de091fc06d574deecc5af07f5645314e380cd | UHMH_Dedalles_KRXZ_Fact_IVBERTNZOKII.exe |

| SHA256 | f2d850025dd7b65c44d979ec74a3f5a77e1c15b4070812be5656887cee95dc59 | ______________________________________________________QNMTJGUKUOKGUOJM.xml |

| URL | http: //54. 207. 63. 172: 31430/NetBoostKJcXDataGuardTower. xml | URL descarga de segunda fase |

| URL | https: //ucfbff3aa5b84c6c8ca29720270a. dl. dropboxusercontent. com/cd/0/get/CRo8azg5EY5ZWLFPos3GEvc2avxhXU3J55g919ssLeRp6PXik1-vuuRsf-Z7Y6LUttdmlQbwls1zJAYMQYKWyEDQ6XL9RbjmS63kdiFC3QPpdibqjg1e2eM_Bx82awZckRRX7LaGENsy4YIQ_QfADfhR/file?dl=1# | URL comprobación de la descarga |

| URL | https: //unslfacturascperalt. norwayeast. cloudapp. azure. com/?facdigital-web/ConsultaClaro. aspx?nroFactura=9203-22988292&tokenValue=3233d6e527ebc123acf78373d3f0edb4135e3992 | URL de descarga |

| URL | https: //www. dropbox. com/scl/fi/vocsvd7jebye734rdpker/RVUF_ID_FAC-JELYOGQBCUHV. zip?rlkey=0tr8ghc8vtj0m2u3tlbdfabbn&st=llilydev&dl=1 | URL contenedora del archivo |

| root@vps-090492c0. vps. ovh. net | Correo de salida | |

| root@vps-19f22aa8. vps. ovh. net | Correo de salida | |

| root@vps-26816b6e. vps. ovh. net | Correo de salida | |

| root@vps-9732f21e. vps. ovh. net | Correo de salida | |

| root@vps-a2d5793a. vps. ovh. net | Correo de salida | |

| root@vps-ef63bc3d. vps. ovh. net | Correo de salida | |

| MITRE ATT&CK | T1012 | Consulta del Registro |

| MITRE ATT&CK | T1016 | Detección de la configuración de red del sistema |

| MITRE ATT&CK | T1082 | Descubrimiento de información del sistema |

| MITRE ATT&CK | T1204. 002 | Archivo malicioso |

| MITRE ATT&CK | T1518 | Descubrimiento de programas |

| MITRE ATT&CK | T1552. 001 | Credenciales en archivos |

| MITRE ATT&CK | T1566. 002 | Mediante phishing |

| MITRE ATT&CK | T1571 | Puerto no estandar |